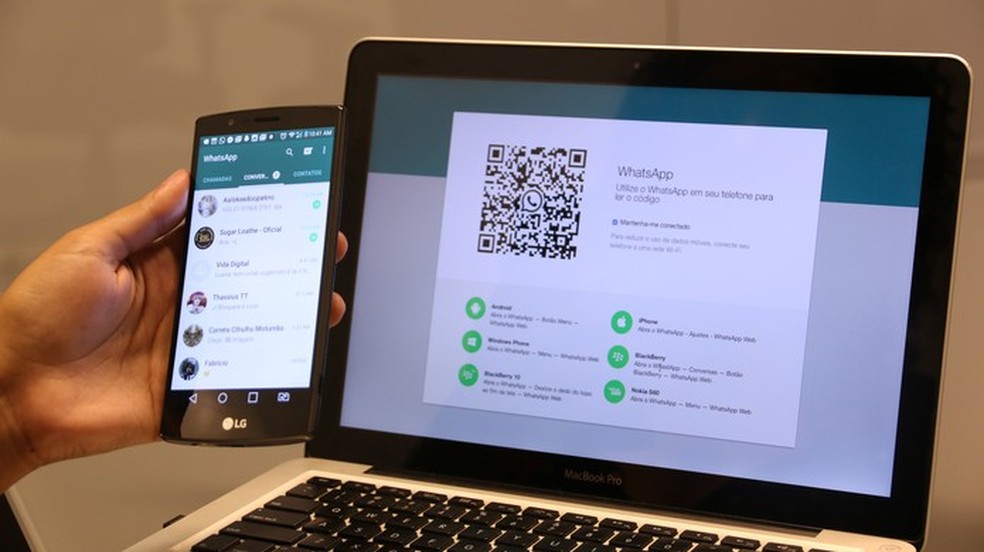

Uued pettused kasutavad seda tüüpi autentimist kasutavate kontode, näiteks WhatsApp Web, kaaperdamiseks kontakte, mis kasutavad QR-koodi juurdepääsu süsteemi puudusi. Häkkerid töötasid välja tööriista, mis käivitab QRLjackingi – tehnikat, mis on võimeline QR-koode kloonima, et kasutaja mandaate hõivata. Sa tahad sisse logida. Häkkerid peavad lihtsalt veenma sihtmärki kasutama oma mobiiltelefone võltsitud veebisaitidel kloonitud piltide skannimiseks. Kui strateegia on edukas, pääseb kurjategija ohvri täielikule vestluste ajaloole kahtlust esitamata. Teage WhatsApi kasutajaid ähvardava pettuse üksikasju ja teadke, kuidas ennast kaitsta.

WhatsApp kelmuse kasutab Copa America ja lubab tasuta Nike särk

Pettused, mis kasutavad QR-koodi, võivad tabada WhatsApp Photo kasutajaid: TechTudo

Kas soovite osta mobiiltelefone, telereid ja muid sooduskaupu? Tutvuge TechTudo võrdlusega

QRLjacking tehnika seisneb sisenemisel kuvatava originaalse QR-koodi kloonimises. WhatsApp'i puhul saavad häkkerid kuvada QR-koodi eraldi lehel, mis on spetsiaalselt kohandatud mobiiltelefoniga skannimisel WhatsApp Webi või WhatsApp Desktopi abil rakenduse saadetud autentimise pealtkuulamiseks.

Sisselogimisteabe omamisega pääseb kurjategija teises seadmes ohvri kontole juurde ja võib vestluse pealtkuulamise pealt kuulata. Invasioon ei takistanud ohvrit kasutamast WhatsAppi tavaliselt oma mobiiltelefonil, muutes rünnaku raskemaks.

Järgmine samm on sissetungi raha teenimine, kasutades selleks eraviisilistest vestlustest saadud teavet ohvrite väljapressimiseks või suunates krediitkaardinumbrid ja muud pangaandmed, mida kasutajad jagavad usaldusväärsete kontaktidega, teadmata, et keegi varitseb.

See kelmus õnnestub ainult siis, kui kasutaja skannib mitteametlikul kanalil WhatsApp QR-koodi. Võimalik on leida näiteks võltslehti, mis jäljendavad WhatsAppi veebisaite, või saite, mis lubavad toretsevaid auhindu, et julgustada potentsiaalseid ohvreid sisenema WhatsAppi ja skannima lehel kuvatavat koodi. Kood töötab, kuna see on häkkerite kloonimise tulemus. Võltsleht vastutab sisselogimiste pealtkuulamise eest.

See meetod köidab tähelepanu, kuna see ei vaja põhjalike teadmiste rakendamist. Teoreetiliselt on vaja QR-koodi kloonimiseks alla laadida ainult häkkerite pakutav programm Internetis. Seejärel tehke lihtsalt toretsev leht ja varitsege avalikus võrgus, otsides potentsiaalseid ohvreid. Sellel juhtumil on rohkem andmepüügifunktsioone kui keerukatel häkkerirünnakutel.

Lihtsaim viis ohvriks olemiseks on kunagi siseneda WhatsAppile kahtlasele saidile. Sellele soovitusele pääseb alati juurde WhatsApp Web (web.whatsapp.com) või WhatsApp Desktop kaudu, mis on saadaval Microsofti poes Windowsis ja Mac App Store'is.

Selleks, et mitte sattuda võltsveebisaitide lõksu, on oluline ka vältida WhatsApi veebi sisselogimist avaliku Wi-Fi-ühenduse kaudu. Häkkerid peavad pettuste rakendamiseks olema ohvritega samas võrgus, suurendades seda tüüpi ohtude tõenäosust kohtades, kus on Internet, kus külastajatel on tasuta juurdepääs.

Kahtluse korral kontrollige WhatsApp Web'i (alati ametliku) HTTPS-ühendust ja kontrollige aadressi õigekirja, et veenduda, et arvuti pääseb autentsele lehele.

ESETi ja INFOSECi instituudi kaudu

WhatsApp: viis näpunäidet rakenduse turvaliseks kasutamiseks